セキュリティに関する教育などでよく耳にする「拡張子の偽装」どうやってやるの?と思いつつ、気をつけなきゃなと漠然と思っている人も多いのではないでしょうか。

フォルダオプションから拡張子を表示する設定にしていれば、ファイルアイコンと拡張子から違和感を感じ取ることができるかもしれません。

今回はお手軽にファイル拡張子を偽装することができる方法を、実際にやってみようと思います。

ファイル拡張子偽装の方法

アラビア語など、文字を右から左に読む言語があるのは、ご存じの通りだと思います。これに対応するように、Windowsでは標準の機能で文字の並びを右から左になるようにする機能があります。

実際は実行ファイルなど、危害を加えることを目的としたファイルが偽装されることが多いですが、今回は、テキストファイルを画像ファイルに見せかけることで偽装のイメージを掴むこととします。

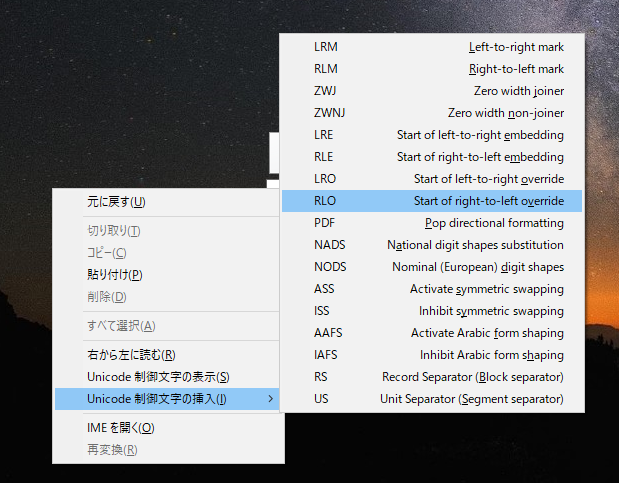

RLO(Right-to-Left Override)という機能が今回使う機能になります。

まず、適当な場所にテキストファイルを作成します。

- 右クリックのメニューから「名前の変更」を選択

拡張子以外が選択された状態になっていると思います。 - そのまま再度右クリックして、「Unicode制御文字の挿入」>RLOを選択

ファイル名が消えて、カーソルが左側にある状態で拡張子は右から左への表記に変わります。「|txt.」拡張子の左側でカーソルが点滅した状態になります。

- そのまま「gnp」と入力してEnter

すると、txt.pngという表示になります。

パット見は画像ファイルのように見えるファイルが出来上がりました。

今回はファイルアイコンの偽装まではしませんが、フリーソフトなどでファイルアイコンも偽装することができるようです。

まとめ

実際被害にあう場合は、もっと巧妙に仕掛けられているので、メールに添付されている場合など気付かずに開いてしまうことがありそうです。

実際の手法を体験することで敵を知り、被害に遭う機会を減らせればと思います。

くれぐれもこのような偽装されたファイルに騙されないようにしましょう。

Originally posted 2020-04-27 19:20:07.